Es importante ser consciente de determinadas características de los navegadores que son las que nos proporcionan la seguridad más inmediata. Tres aspectos son especialmente importantes: las actualizaciones del navegador, la configuración de privacidad y el rastro que dejamos al navegar.

Privacidad y navegación segura

| Sitio: | Formación en Línea |

| Curso: | Ciudadanía e Identidad Digital |

| Libro: | Privacidad y navegación segura |

| Imprimido por: | Invitado |

| Día: | domingo, 28 de abril de 2024, 00:30 |

1. Privacidad y navegación segura

Uno de los usos más básicos que se puede hacer de Internet es la navegación a través de la web. Cada vez es más frecuente la existencia de sitios web maliciosos que pueden darnos problemas, ya sea por suplantación de otras páginas que intentan engañarnos en cuanto a su funcionalidad, aparentando ser otras, contener virus que pueden infectar nuestro ordenador o incluir descargas de contenido muy distinto al esperado.

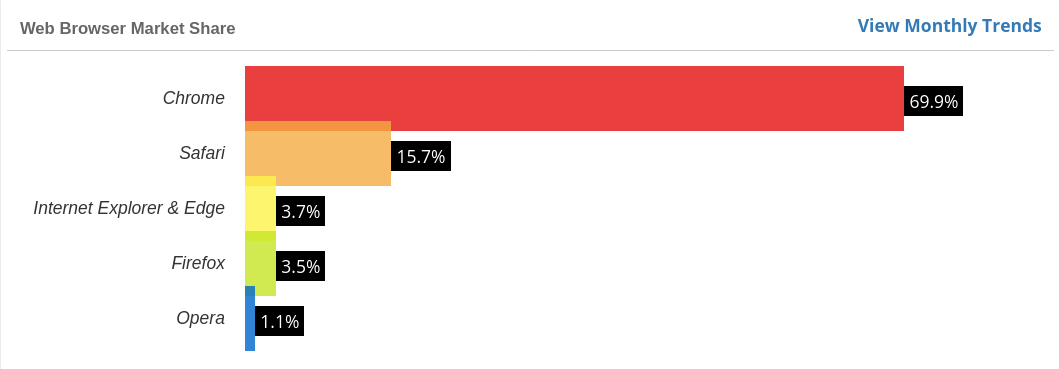

Según la web W3Counter más del 90 % de los usuarios utilizan alguno de los siguientes navegadores: Chrome, Internet Explorer y Firefox, aunque casi dos tercios de los usuarios utilizan el primero:

Dado que Chrome es el navegador más utilizado con diferencia, cuando se expliquen determinadas opciones se hará con este navegador. Además, Chrome está basado en

el proyecto de software abierto Chromium, cuyo uso es casi idéntico al de Chrome y dado que cada vez más navegadores se basan en Chromium,

sus opciones de uso también se parecen cada vez más.

En el uso diario de Internet hay ciertos niveles o anillos de seguridad que debemos tener en cuenta y ser conscientes de ellos, ya que mantener una adecuada configuración en cada uno de ellos nos ayuda a aumentar nuestra protección en Internet. Los niveles más cercanos y de los cuales podemos tomar el control fácilmente son:

- Las herramientas que el mismo navegador nos proporciona es la seguridad más inmediata.

- La posibilidad de utilizar sesiones (o perfiles) de usuario en el navegador, lo que nos ayuda a mantener usuarios separados (equivalentes a direcciones de correo) y sin interferencia entre ellos.

- La posibilidad de utilizar sesiones de usuario en el ordenador o dispositivo móvil que estemos utilizando. Esto impide que otros usuarios puedan acceder a nuestros datos en el dispositivo que estemos usando.

Por supuesto, existen otros factores a tener en cuenta, como la presencia de un antivirus en los sistemas Windows, así como programas de funcionalidad específica para la seguridad.

2. Contraseñas

Actualmente, casi toda la seguridad está basada en la elección de una buena contraseña. En la mayoría de los servicios se entra escribiendo un nombre de usuario y una contraseña. Si la contraseña es fácil de averiguar, entonces tenemos muchas posibilidades de que en un momento u otro alguien acceda a nuestros datos e incluso se haga pasar por nosotros. En Internet se venden contraseñas robadas de forma que saber elegirlas es una obligación (620 millones de usuarios y contraseñas se venden al mejor postor), además conviene aumentar la seguridad con el inicio de sesión en dos pasos que se explicará en la siguiente sección.

Una herramienta que nos puede resultar útil es la extensión para Chrome Password Checkup que comprueba si las contraseñas que utilizamos, junto con el nombre de usuario, han sido expuestas en Internet. En caso afirmativo nos avisará para que la cambiemos.

Los gestores de contraseñas nos ayudan a gestionar las contraseñas que utilizamos, tanto a la hora de crear una nueva, donde nos sugieren contraseñas seguras, como a la hora de recuperarlas, cosa que hacen por nosotros cuando nos piden identificación. Chrome lleva incorporado un gestor de contraseñas y si lo utilizamos frecuentemente ya nos habrá preguntado en más de una ocasión si deseamos guardarlas. Ciertamente, esto plantea un dilema, ya que si alguien consigue acceder a nuestra cuenta de Google (o a la que usemos con otro gestor de contraseñas) podrá acceder a nuestras contraseñas. En el caso de Google nuestras contraseñas se encuentran en la dirección https://passwords.google.com/ Se hace evidente que necesitamos contraseñas fuertes, junto al inicio de sesión en dos pasos, para proteger nuestra cuenta principal.

Cómo construir una buena contraseña:

- No debe usarse la misma contraseña en varios sitios distintos. Para la cuenta de Google que protegerá nuestras cuentas en otros servicios, en el caso de utilizar su gestor de contraseña, deberá ser única.

- No utilizar palabras, sino frases: los domingos son días especiales

- Añadir alguna mayúscula y minúscula, por ejemplo inicio y fin de la segunda palabra: los DomingoS son días especiales

- Añadir algún número, por ejemplo, en lugar del último espacio: los DomingoS son días35especiales

- Añadir algún carácter especial, por ejemplo en lugar del primer espacio y puntos en las "o": l.s~D.ming.S s.n días35especiales

Lo mejor es inventarnos nuestras propias reglas, siempre y cuando el resultado final no sea una palabra o una expresión más o menos evidente o dejar que un gestor de contraseñas lo haga por nosotros. En el siguiente artículo: Los 7 mejores gestores de contraseñas (GRATIS) en 2022 se revisan varios de ellos.

3. Inicio de sesión en dos pasos

Para aumentar la seguridad y evitar que suplanten nuestra identidad es conveniente que añadamos una capa extra de protección al inicio de sesión en nuestras cuentas. Especialmente si son servicios especialmente sensibles como Google, Dropbox, Facebook, Twitter, Instagram, etc.

El inicio de sesión en dos pasos consta de un nombre de usuario y contraseña, como es habitual, al que se añade la necesidad de posesión de un dispositivo que solo el auténtico propietario posee y que se necesita para acceder al servicio. Este dispositivo suele ser un teléfono móvil a través del cual se reciben claves que deberán escribirse o bien se activa una aplicación donde deberemos responder si somos nosotros realmente los que deseamos entrar en nuestra cuenta. El sistema a seguir dependerá del servicio, por ejemplo en Google, después de introducir nuestro nombre de usuario y contraseña, deberemos responder a una pregunta que nos aparece en el móvil, sin embargo, en Dropbox recibiremos un mensaje en un SMS para que introduzcamos un código.

Hay algunos casos donde el inicio de sesión en dos pasos puede no resultar práctico, ya que interfiere con nuestro trabajo, como puede ser una cuenta en la que tengamos que iniciar sesión con frecuencia en distintos ordenadores. Es el caso, por ejemplo, de una cuenta de Centro que tengamos que abrir en diferentes clases. Normalmente, el proceso de ir de una clase a otra y poner en marcha todo lo que necesitemos ya nos lleva un tiempo que en ocasiones, si la tecnología falla, puede ser excesivo. Si a esto añadimos la necesidad de llevar el móvil y consultarlo cada vez, puede ser que nuestro trabajo se vea ralentizado en exceso. En estos casos es preferible usar únicamente una contraseña que vayamos cambiando con cierta frecuencia (por ejemplo, una vez al trimestre). Lógicamente, cada uno decidirá lo que es más conveniente y el balance entre la seguridad y la rapidez de movimientos debe establecerlo cada uno.

Para saber cómo activar el método de inicio de sesión en dos pasos consulta el siguiente artículo: Cómo activar la verificación en dos pasos en Google, Facebook, Twitter, Instagram, Microsoft y WhatsApp. También podemos activar el inicio de sesión de este tipo para el ID de Apple: Autenticación de doble factor para el ID de Apple.

4. Configuración del navegador

4.1. Actualización del navegador

Es muy importante tener el navegador siempre actualizado con su versión más reciente, ya que continuamente aparecen vulnerabilidades que ponen en peligro al usuario. A medida que estas vulnerabilidades se van detectando se van lanzando actualizaciones que solucionan estos problemas. En general no debemos preocuparnos, porque los navegadores se actualizan de forma automática. El problema surge cuando por algún motivo estas actualizaciones no se llevan a cabo. Esto sucede, por ejemplo, cuando estamos utilizando un sistema operativo anticuado que ya no recibe más soporte, tal como pasa con Windows XP, un sistema operativo todavía en uso por muchos particulares y, lo más preocupante, por muchas instituciones educativas que todavía conservan estos sistemas operativos en despachos y salas de profesores. En estos casos se hace necesario el cambio a una versión superior donde se sigan recibiendo actualizaciones de seguridad.

Es muy importante tener el navegador siempre actualizado con su versión más reciente, ya que continuamente aparecen vulnerabilidades que ponen en peligro al usuario. A medida que estas vulnerabilidades se van detectando se van lanzando actualizaciones que solucionan estos problemas. En general no debemos preocuparnos, porque los navegadores se actualizan de forma automática. El problema surge cuando por algún motivo estas actualizaciones no se llevan a cabo. Esto sucede, por ejemplo, cuando estamos utilizando un sistema operativo anticuado que ya no recibe más soporte, tal como pasa con Windows XP, un sistema operativo todavía en uso por muchos particulares y, lo más preocupante, por muchas instituciones educativas que todavía conservan estos sistemas operativos en despachos y salas de profesores. En estos casos se hace necesario el cambio a una versión superior donde se sigan recibiendo actualizaciones de seguridad.

En general es necesario mantener actualizados los equipos, es decir, el sistema operativo que tienen y los programas que contienen. Si los ordenadores son antiguos y no aceptan sistemas operativos más modernos o no deseamos realizar un gasto en un ordenador que empieza a estar obsoleto, lo mejor es instalar alguna versión de Linux, ya que este sistema operativo es capaz de funcionar en ordenadores de bajo rendimiento.

4.2. Configuración de la privacidad

En todos los navegadores, ya sea en su versión de PC como en la de dispositivo móvil, permiten configurar determinados parámetros de seguridad que nos puede interesar revisar, ya que las opciones que traen por defecto suelen ser suficientes para navegar seguros.

En Chrome podremos acceder a esta configuración pulsando sobre los tres puntos que hay en la esquina superior derecha, seleccionando configuración y después "Privacidad y seguridad". En el siguiente enlace podemos ver una descripción de todas las opciones que encontremos. En la sección "Configuración del contenido" tenemos importante información sobre la forma de tratar el contenido de las páginas web (puede verse aquí su explicación, pulsando en "Permisos que se pueden modificar").

Aquí tenemos algunos conceptos configurables relacionados con la seguridad que debemos conocer:

Cookies (galletas)

Son pequeños archivos que las páginas web guardan en nuestro ordenador y que más tarde pueden leer. Contienen información variada que puede servir para recordar si se ha visitado previamente una página y, por tanto, mostrar o no determinado contenido; recordar el nombre de usuario y contraseña de un sitio web para que el usuario no tenga que estar introduciéndola continuamente, por ejemplo. No almacena información privada sensible, tampoco escanea el ordenador ni realizan cualquier actividad que nos ponga en peligro, ya que las cookies no tienen capacidad de realizar ninguna acción por sí solas. A través de la configuración podemos desactivarlas, pero en general debemos mantenerlas activadas porque nuestra navegación será mucho más fluida.

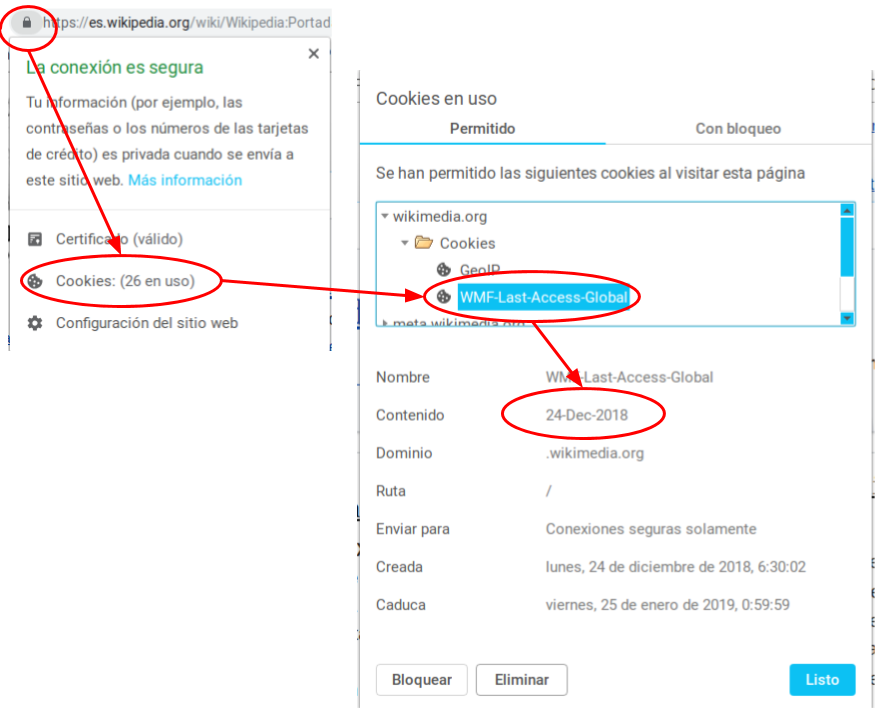

En Chrome podemos ver las cookies que utiliza una determinada página pulsando sobre el icono del candado que hay delante de la dirección de la página y a continuación haciendo clic sobre Cookies. En la siguiente imagen se puede ver el contenido de una de ellas. En concreto, contiene una fecha de visita inicial a la página de la Wikipedia.

Esto nos permite ver los datos básicos que almacena la cookie. En ocasiones veremos el contenido formado por letras que parecen no tener sentido, en estos casos la información está encriptada y solo puede ser leída por la página que la puso. Desde esta última ventana podremos bloquear o eliminar cookies individuales, véase más adelante en el "Rastro de navegación" para ver cómo se pueden eliminar todas las cookies de nuestro navegador de forma simultánea.

Certificados digitales

Los certificados digitales aseguran que determinada información pertenece a una empresa, institución u organismo, es decir, entre otras cosas, certifican que la página que estamos viendo pertenece realmente a la entidad que aparece en ella. Estos certificados permiten que el contenido de las páginas web sean seguras para el usuario, cifrando su contenido entre el servidor y el usuario. En el caso de que el usuario escriba información (por ejemplo su nombre, contraseña, tarjeta bancaria, etc) la información viajará cifrada hasta el servidor de forma que no podrá ser interceptada por otros.

- Cuando una web dispone de certificado digital válido aparecerá un candado y HTTPS junto a su dirección.

.png) En las webs de comercio electrónico deberemos exigir siempre este icono junto al HTTPS, lo cual indica que la comunicación es segura. No deberemos hacer ninguna transacción comercial en ausencia del certificado digital.

En las webs de comercio electrónico deberemos exigir siempre este icono junto al HTTPS, lo cual indica que la comunicación es segura. No deberemos hacer ninguna transacción comercial en ausencia del certificado digital. - Si una página no tiene certificado, aparecerá el texto No es seguro junto a la dirección:

.png) Estas

páginas, en principio, no deberían suponer ningún peligro, aunque la información entre esa página y nosotros no está cifrada y podría ser visto por una persona que intencionadamente escrutase nuestras conexiones (por ejemplo en una wifi pública

o del trabajo). En este tipo de páginas es mejor no enviar información sensible ya que, al menos en teoría, puede ser interceptada al no ir cifrada.

Estas

páginas, en principio, no deberían suponer ningún peligro, aunque la información entre esa página y nosotros no está cifrada y podría ser visto por una persona que intencionadamente escrutase nuestras conexiones (por ejemplo en una wifi pública

o del trabajo). En este tipo de páginas es mejor no enviar información sensible ya que, al menos en teoría, puede ser interceptada al no ir cifrada. - Si el certificado tiene algún problema (está caducado, no coincide con la dirección en la que estamos actualmente, etc.) aparecerá el texto No es seguro en color rojo:

.png) Además de un mensaje de error en la página. Esto no quiere decir que la página que visitemos nos vaya a dañar necesariamente, aunque si deberemos extremas las precauciones, ya que indica que

el certificado no es válido, por lo que no deberíamos enviar información de ningún tipo a esa página.

Además de un mensaje de error en la página. Esto no quiere decir que la página que visitemos nos vaya a dañar necesariamente, aunque si deberemos extremas las precauciones, ya que indica que

el certificado no es válido, por lo que no deberíamos enviar información de ningún tipo a esa página.

Cuando una página tiene un certificado digital válido (candado junto a la dirección) podemos tener cierta tranquilidad sobre ella. Si no tiene el certificado válido deberemos extremar las precauciones, especialmente no descargando archivos y no enviando información sensible.

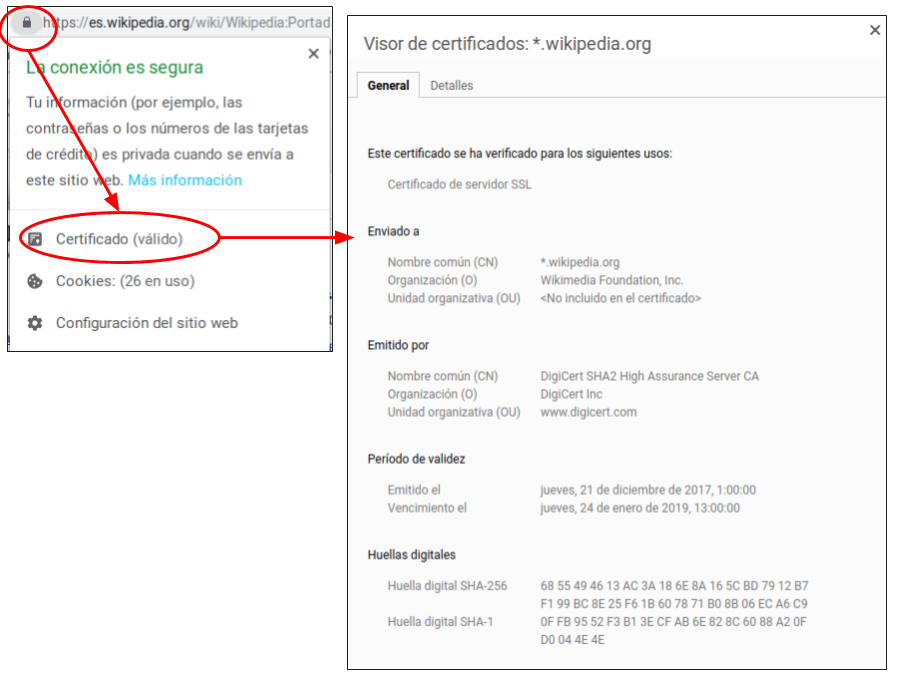

Podemos ver el certificado digital de una página pulsando sobre el candado y después haciendo clic en Certificado:

Se mostrarán datos referentes al certificado digital como la fecha en la que entró en vigor y en la que caduca, a quién y por quién fue emitido, etc.

Certificado personal

Los certificados no son únicamente para autenticar páginas, sino que nosotros podemos tener y utilizar certificados a nivel personal, normalmente para autenticarnos en Internet frente a la administración pública con una validez legal igual a la del DNI o a nuestra presencia física. Este certificado se obtiene como archivo descargable siguiendo las instrucciones que encontraremos en la web de la Casa de la Moneda y se instala en el navegador. El proyecto CERES (Certificación Española) liderado por la FNMT-RCM consiste en establecer una Entidad Pública de Certificación, que permita autentificar y garantizar la confidencialidad de las comunicaciones entre ciudadanos, empresas u otras instituciones y administraciones públicas a través de las redes abiertas de comunicación. En el caso de estar interesados en obtener un certificado digital, encontraremos todas las instrucciones y pasos a seguir en los enlaces anteriores.

Estrategias en la escuela

- Es necesario enseñar a los niños las páginas seguras donde se puede enviar información y aquellas en las que nunca debe hacerse.

4.3. Rastro de navegación y modo incógnito

Cuando utilizamos un navegador, este va guardando información sobre nuestra actividad: el historial de páginas que visitamos, cookies (archivos con información de los lugares que visitamos que pueden ser leídos por las webs a las que accedemos), archivos descargados, copias de las páginas de Internet, etc. Todo esto va dejando un rastro de toda la actividad que desarrollamos.

Una forma de mantener esta actividad a salvo es la utilización de un usuario en el navegador (a veces llamado perfil) así como una sesión exclusiva para nosotros en el ordenador. De este modo nuestros datos estarán guardados en el ordenador pero a salvo de miradas indiscretas. Más adelante hablaremos con más detalle de estas dos opciones.

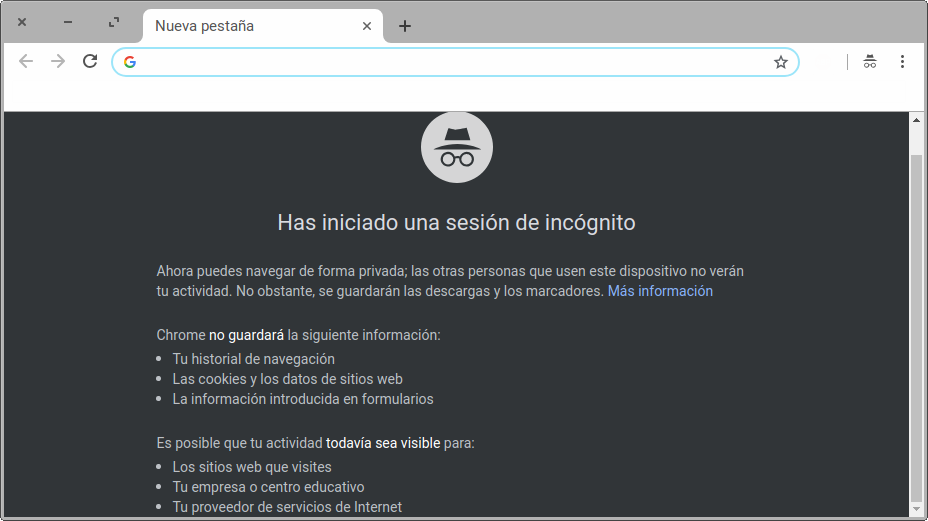

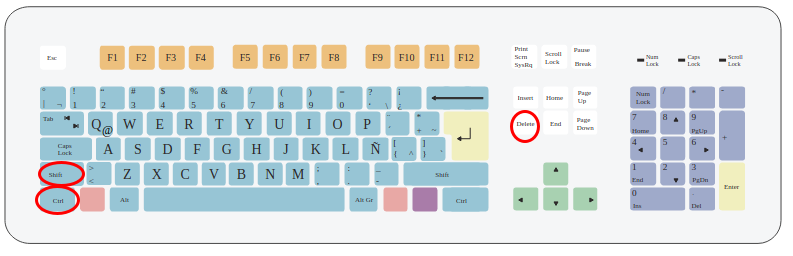

Para el caso de que no tengamos ni sesión en el ordenador, ni usuario en el navegador (por ejemplo, en el ordenador de clase) es aconsejable utilizar una ventana de incógnito. Este modo de navegación se puede activar con la combinación de teclas CONTROL+Mayús+N (aplicable a la mayoría de navegadores) o a través del menú de los tres puntos y seleccionando la opción "Nueva ventana de incógnito" en Chrome. De este modo no dejará rastro de lo que hayamos hecho. No guarda contraseñas, datos de formularios, páginas visitadas, etc. Lo único que permanece en el ordenador o dispositivo móvil, tras cerrar la ventana de incógnito, son los archivos que hayamos podido descargar.

Wikipedia

. Ventana de incógnito en Chrome (

CC BY)

De esta forma no se deja rastro en la actividad que hayamos podido desarrollar. Sin embargo, esta no es la forma más productiva de trabajar habitualmente ya que muchas webs utilizan cookies para guardar nuestras preferencias de trabajo y configuración de las páginas y los programas online que utilizamos y al no guardarse en modo incógnito, determinadas páginas no acabarán de funcionar de forma óptima o se nos preguntará una vez tras otra lo mismo.

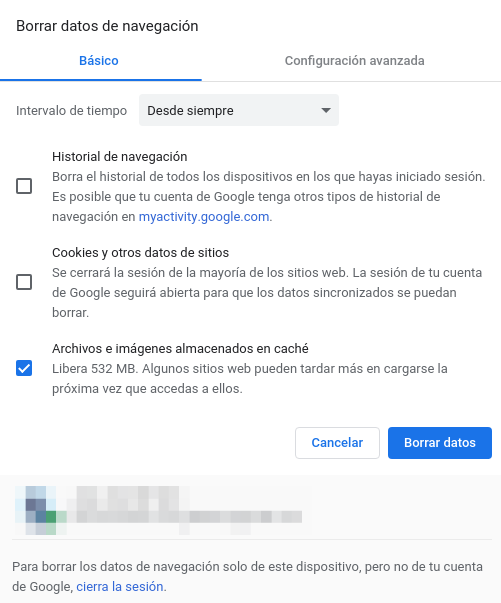

En el caso de que no hayamos utilizado una ventana de incógnito y deseemos eliminar el historial de navegación, así como otra información almacenada durante la navegación, podemos borrar los datos de navegación pulsando CONTROL+Mayús+SUPR (aplicable a la mayoría de los navegadores) o, en Chrome, accediendo al menú de los tres puntos, "Más herramientas", "Borrar los datos de navegación".

Eliminar datos de navegación

A través de esta ventana podremos eliminar las direcciones que hemos visitado, las cookies y datos de acceso a los sitios, así como las imágenes y copias de las páginas realizadas por el navegador para acelerar la navegación.

Es muy importante destacar que tanto la navegación de incógnito como el borrado de datos solo afectan de forma local, es decir, que tienen lugar en el dispositivo que está utilizando el usuario o en su cuenta de Google, pero no impide, por ejemplo, que se recopile nuestra dirección IP (una dirección numérica única en Internet que identifica nuestra conexión) por parte de las páginas web que visitamos o que nuestro proveedor de Internet vea o almacene las direcciones de las páginas que hemos visto.

Estrategias en la familia

- Cada miembro de la familia debe tener su propia cuenta de usuario en los ordenadores, sean de uso exclusivo de un miembro o de varios. Aprender a mantener la privacidad implica no mezclar las cuentas de diferentes personas.

5. Inicio de sesión en el dispositivo

Hay muchas situaciones que, sin darnos cuenta, pueden hacer que la información que pensamos privada pueda extenderse. En ocasiones, protegemos nuestras cuentas con contraseñas complejas o utilizamos el inicio de sesión en dos pasos, pero tenemos una tableta donde puede accederse a toda nuestra información prácticamente sin esfuerzo. O compartimos el ordenador con la familia mezclando las fotos de las últimas vacaciones con informes privados o notas de nuestros alumnos. Hay muchas situaciones que, sin darnos cuenta, pueden hacer que la información que creemos ser privada, pueda extenderse sin darnos cuenta.

Estamos acostumbrados, o deberíamos estarlo, a tener una cuenta particular en nuestro centro para acceder a los ordenadores y deberíamos extender esta precaución al resto de dispositivos que tengamos, tanto en el trabajo como en casa. Las últimas versiones de Android permiten la creación de usuarios tanto en teléfonos inteligentes como en tabletas, aunque dependiendo de la marca que comercializa el aparato nos podemos encontrar que no es posible, al menos en los teléfonos, ya que en las tabletas hay más marcas que permiten la gestión de usuarios. En la web ANDROIDSIS explican como crear varios usuarios en el teléfono, aunque el proceso para tableta es el mismo: Cómo tener varias cuentas de usuario en un teléfono Android.

Así pues, debemos utilizar perfiles o sesiones de usuario individuales siempre que el dispositivo lo admita, tanto en casa como en el trabajo. Debemos evitar los dispositivos compartidos utilizando la misma sesión entre varios, tanto si es un ordenador como una tableta. La profesionalidad ligada a la necesidad de mantener en secreto cualquier dato sensible de nuestros alumnos, así como el sentido común de la privacidad personal, lo aconsejan.

6. Sesión de Google en el navegador

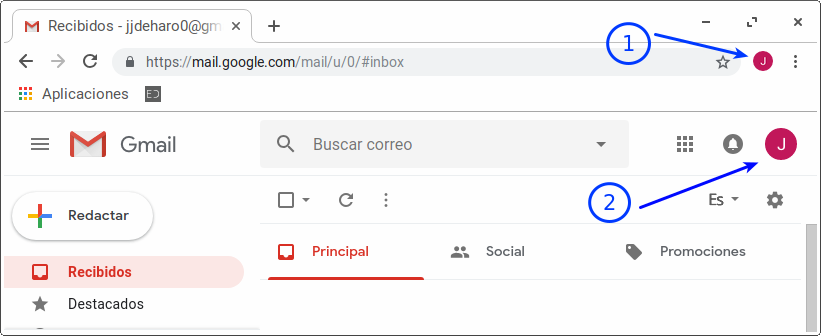

Un aspecto importante y que desconocen muchos usuarios, es que el posible iniciar sesión en el navegador con los datos de nuestra cuenta en Google, de forma que podemos tener varias ventanas del navegador con cuentas diferentes, la de nuestra institución y la personal, por ejemplo.

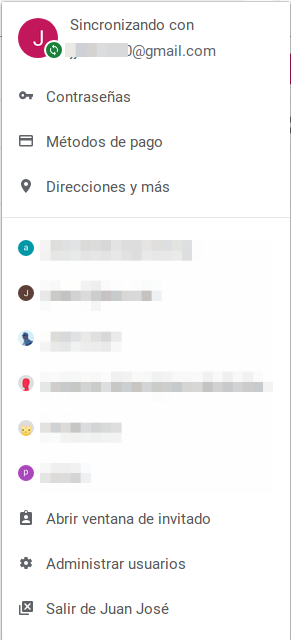

No debemos confundir iniciar sesión a través del navegador con añadir una cuenta a Gmail. En el segundo caso, se nos permite abrir varias cuentas distintas del correo (o de otros servicios de Google) de forma que en diferentes pestañas de la misma ventana podemos tener cuentas distintas. Sin embargo, esta forma de trabajar no debería utilizarse habitualmente, ya que da lugar a la confusión de cuentas y es frecuente pensar que se está usando una cuenta cuando en realidad se está en otra distinta. Esta confusión viene porque cuando abrimos una página que usa los servicios de Google no podemos estar seguros de cuál es la cuenta que se utiliza y es frecuente que la sesión cambie de una a otra según el servicio que usemos.

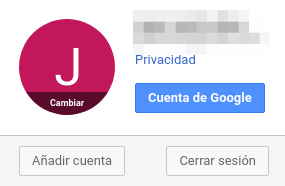

Menú al pulsar sobre el icono 1: Opciones para controlar las sesiones en el navegador.En el caso de estar usando más de una cuenta en el navegador de Google, esta también aparecerá para poder cambiar a ella fácilmente.

Menú al pulsar el icono 2: Opciones para añadir otra sesión de correo en la misma ventana

A través del menú de la izquierda (1) podemos iniciar sesión en una cuenta de Google. Esta cuenta se aplicará a todas las aplicaciones que usemos y páginas que visitemos a través del navegador. Además, se sincronizarán las contraseñas, nombres de usuario que tengamos almacenados en los diferentes servicios web, botones de acceso directo a las páginas que tengamos en el navegador, extensiones y complementos de Chrome, así como otros datos que tengamos guardados a través del navegador. Esta característica nos permite trabajar en ordenadores (o dispositivos móviles) distintos como si estuviésemos en nuestro ordenador principal, con todos nuestros datos y preferencias del navegador.

Con el menú (2) podremos utilizar un correo o documentos de Google de otra cuenta, pero es solo una solución temporal pensada para acceder momentáneamente a otra cuenta. No tendremos a nuestra disposición los complementos o extensiones de Chrome instalados con esta segunda cuenta, así como ninguna otra información vinculada a ella.

Iniciar sesión en el navegador Chrome

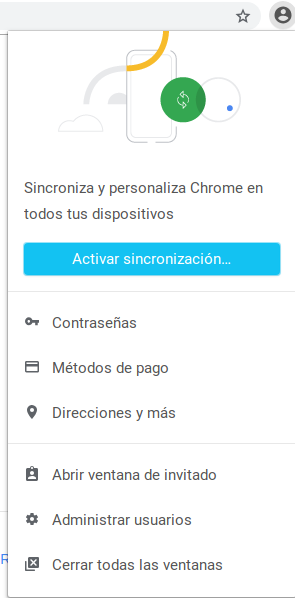

Al pulsar el icono que está al lado de los tres puntos obtendremos un menú para iniciar sesión en Chrome o, si ya lo hemos hecho con anterioridad, el menú mostrado antes con todas las cuentas disponibles con la posibilidad de añadir nuevas.

Si todavía no hemos iniciado sesión, obtendremos algo parecido a lo siguiente:

Pulsando el botón azul Activar sincronización podremos introducir un nombre de usuario y una cuenta de Google que será sincronizada:

7. Consejos para la navegación segura

Terminamos esta sección con una serie de consejos que debemos tener siempre en cuenta a la hora de navegar por Internet.

- Mantener siempre el sistema operativo y el navegador actualizados.

- Repasar los parámetros de privacidad del navegador así como los de las redes sociales que utilicemos.

- No aceptar la descarga de archivos no solicitados, tampoco la de los archivos adjuntos no solicitados por correo.

- Descargar archivos solo de sus páginas oficiales, para ello debemos fijarnos que la dirección de descarga coincide con la de aquello que queremos descargar.

- No proporcionar datos sensibles (como nuestra dirección o la tarjeta bancaria) en lugares que desconocemos, mucho menos si no tienen una conexión segura (HTTPS).

- Tampoco deben darse datos sensibles en los enlaces de correos electrónicos recibidos, a no ser que previamente nos hayan avisado por algún medio que nos los pedirán. Ninguna organización seria pide contraseñas o datos directamente por correo sin aviso previo. En caso de que debamos hacerlo, comprobar siempre que la dirección donde introducimos los datos corresponde con la de aquellos que nos la piden y utilizan una conexión segura (HTTPS).

- Tener un programa antivirus instalado y actualizado, especialmente en equipos con Windows, ya que son los más vulnerables.

8. Formación para alumnos

El ataque hacker

- Tipo de actividad: Juego

- Duración: 1 h

- Niveles implicados: Todos

- Objetivos:

- Aprender la importancia de una buena contraseña

- Aprender a crear una buena contraseña

- En fichas de papel se apuntan motivos que normalmente se usan en las contraseñas:

- Año de nacimiento

- Fecha de nacimiento

- Segundo apellido de la madre

- Nombre de la mascota

- Ciudad de nacimiento

- Número del DNI

- Otros que se crean convenientes

- A varios alumnos se les dan estas fichas donde apuntarán la contraseña que corresponda con su caso particular. Es decir, si a Luisa le ha tocado el segundo apellido de su madre y este resulta ser Gómez, su contraseña será Gómez.

- Un alumno con su contraseña responderá las preguntas del resto que no tiene contraseña. Le hacen solo una pregunta por alumno en cada turno.

- Hay dos tipos de preguntas. Las que se responden con sí o no (por ejemplo, ¿es el nombre de un familiar tuyo?) y las que directamente le preguntan ¿Cuál es el segundo apellido de tu madre? Si ha acertado el alumno que ha hecho la pregunta gana, si no, queda eliminado de la ronda de preguntas.

Esto se puede hacer con unas pocas contraseñas, ya que adivinarlas puede requerir algún tiempo. Esta es la técnica de la ingeniería social que consiste en averiguar todos los datos personales posibles de una persona para averiguar su contraseña. Posteriormente, se indicará cómo hacer una contraseña segura y que no se apta para este tipo de investigación sobre las personas.

9. Créditos

Autores del curso

Juan José de Haro

Acceso a los contenidos

Los contenidos del curso han sido publicados por el INTEF en el libro titulado «Ciudadanía e identidad digital» y puede ser descargado en PDF siguiendo el enlace anterior.

Créditos

Área de Formación en Línea y Competencia Digital Educativa del INTEFEste curso y sus materiales se distribuyen con licencia Creative Commons 4.0

Instituto Nacional de Tecnologías Educativas y de Formación del Profesorado

Ministerio de Educación y Formación Profesional